具体描述

作者简介

目录信息

读后感

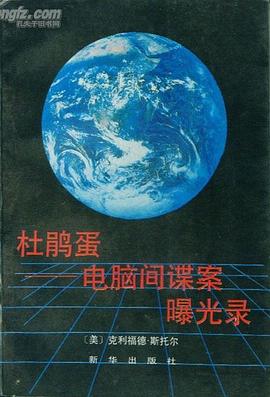

当我第一次看到这本书我就被她的封面深深吸引了。。。。 但是。。。她却在别人手上 当时还是初中, 不知为什么这一幕深深印在我心中。。。 直到5年后的今天我居然发现了她。。。 PS:豆瓣真是天堂啊。。。。

评分当我第一次看到这本书我就被她的封面深深吸引了。。。。 但是。。。她却在别人手上 当时还是初中, 不知为什么这一幕深深印在我心中。。。 直到5年后的今天我居然发现了她。。。 PS:豆瓣真是天堂啊。。。。

评分当我第一次看到这本书我就被她的封面深深吸引了。。。。 但是。。。她却在别人手上 当时还是初中, 不知为什么这一幕深深印在我心中。。。 直到5年后的今天我居然发现了她。。。 PS:豆瓣真是天堂啊。。。。

评分当我第一次看到这本书我就被她的封面深深吸引了。。。。 但是。。。她却在别人手上 当时还是初中, 不知为什么这一幕深深印在我心中。。。 直到5年后的今天我居然发现了她。。。 PS:豆瓣真是天堂啊。。。。

评分当年买过。在文轩书店买的。 当时很不错的一本书。 网吧破解就是从这本书学习到的。 而且介绍很多计算机知识,有一定计算机技术的可以看看,增强安全知识。 还附送光盘。 里面有教程和常用的工具。

用户评价

这本书的阅读体验简直是沉浸式的,它并非一本单纯的技术手册,更像是一部关于数字世界权力博弈的史诗。语言风格极其锐利,带着一种近乎冷峻的洞察力,直指现代信息架构的薄弱环节。我尤其对其中关于社会工程学和心理学在信息安全领域应用的探讨印象深刻。作者没有停留在冰冷的代码层面,而是深入剖析了人性的弱点是如何被技术手段放大和利用的。那种将人与机器视为一个整体系统的观点,着实让人深思。书中对权限提升和沙盒逃逸技术的描述,行文简洁有力,几乎没有冗余的描述,直击技术核心,读起来酣畅淋漓,仿佛跟随作者的思路进行了一次高强度的脑力攀登。它迫使读者跳出“用户”的身份,以一个完全不同的视角去审视自己日常使用的每一个软件和服务,这种颠覆性的思维重塑,远比单纯学习几条命令更有价值。读完后,我感觉自己对数字世界的“规则”有了更深层次的理解,不仅仅是知道“怎么做”,更是明白了“为什么”会这样。

评分这本书的视角非常独特,它似乎是从一个“局外人”的角度,冷静地解构着我们习以为常的数字生活。我最欣赏的是作者对“安全边界”这个概念的模糊化处理。以往很多书籍都强调建立清晰的防线,但这本书则着重探讨了如何利用这些边界的模糊地带,进行有效的渗透和信息获取。它没有过分渲染技术攻击的“黑与白”,而是展示了灰色地带的复杂性与操作艺术。书中对各种虚拟化技术和容器化环境安全性的探讨,紧跟时代前沿,即使是近期的技术发展趋势,也能在其中找到清晰的理论基础和潜在的风险点。这种前瞻性思维,让这本书不仅仅停留在对既有知识的复述,更像是对未来安全挑战的一次预演。阅读过程中,我常常停下来思考,如何将书中的防御思路反过来应用到我的日常工作中,这种自我审视和反思的过程,是阅读任何一本纯粹的工具书都无法替代的收获。

评分这本书真是让我大开眼界,尤其是在软件工程和系统安全领域。作者的叙事手法非常老练,没有那种枯燥的教科书腔调,反而像是一个经验丰富的导师在娓娓道来。书中对底层协议的剖析细致入微,从TCP/IP到更复杂的应用层协议,讲解得清晰透彻,让我这个原本对网络架构有点模糊的人,一下子对数据如何在网络中流动有了全新的认识。特别是关于数据包嗅探和协议逆向工程的部分,简直是技术宝典,里面的案例分析并非空穴来风,而是紧密结合实际场景,让我感觉自己就像是身处一个真实的安全实验室中进行操作。书中对不同操作系统内核安全机制的对比分析,也体现了作者深厚的功底,尤其是在内存管理和权限控制方面的论述,让我深刻理解了为何某些安全漏洞会层出不穷。我特别欣赏作者在讲解复杂概念时,总能巧妙地穿插一些历史上的著名安全事件作为佐证,使得理论学习过程充满了故事性和趣味性,极大地激发了我深入钻研下去的动力。这种将理论深度与实践广度完美结合的写作方式,是很多技术书籍所欠缺的。

评分这是一本需要反复品读的书,因为它所蕴含的知识密度极高,每读一遍都会有新的领悟。作者的文笔简洁有力,没有丝毫拖泥带水,每一个句子都像精准的指令,直达核心。书中对程序运行环境,尤其是运行时环境的深入剖析,让我对“程序是如何在机器上真正执行”有了更底层、更本质的认识。那些关于堆栈溢出、ROP链构造的论述,虽然技术性极强,但作者的讲解逻辑却异常清晰,仿佛是手把手带着读者完成了整个攻击路径的推演。它不仅仅是在教你“如何做”,更是在构建一个完整的、基于底层原理的知识体系框架。对于任何想要真正理解计算机系统运行机制的爱好者来说,这本书无疑是提供了通往更深层次理解的一把钥匙。它鼓励的不是盲目的模仿,而是基于深刻理解的创造性应用,这才是真正技术思想的魅力所在。

评分我对这本书的排版和信息密度感到非常震撼。它在有限的篇幅内塞入了海量的信息,但令人称奇的是,信息结构组织得井井有条,逻辑链条清晰可见,完全没有给人“信息过载”的压迫感。作者在处理那些晦涩难懂的算法和加密原理时,采用了非常巧妙的比喻和图示,将原本抽象的数学概念具象化了。举个例子,书中解释椭圆曲线加密算法的部分,如果没有这种天才般的比喻,我可能需要查阅数篇学术论文才能勉强理解其大致框架,但在这里,几段话就勾勒出了其精髓。此外,作者对早期互联网基础设施的“怀旧式”描述,也为这本书增添了一丝独特的时代烙印,让人感受到技术演进的残酷与美丽。这种将高深学术理论与易于理解的叙述风格无缝衔接的能力,绝对是大家风范。这本书更像是精心打磨的工艺品,每一个章节的衔接都体现了匠心独运。

评分我擦给自己的书评5星是不是很不厚道啊啊哈哈~

评分我擦给自己的书评5星是不是很不厚道啊啊哈哈~

评分niubility,必须满分~

评分我擦给自己的书评5星是不是很不厚道啊啊哈哈~

评分我擦给自己的书评5星是不是很不厚道啊啊哈哈~

相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 onlinetoolsland.com All Rights Reserved. 本本书屋 版权所有