具体描述

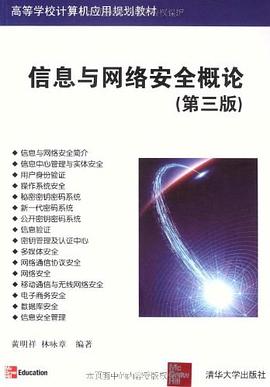

《信息与网络安全概论(第3版)》系统介绍了信息与网络安全管理各方面的知识。全书共分16章,内容包括信息安全的基本概念以及计算机操作系统的安全,使用密码学处理数据安全,各种信息应用的安全,包括多媒体安全、网络安全、TCP/IP网络通信协议安全、电子商务安全、数据库安全以及发生安全事件时的应对措施。此外,《信息与网络安全概论(第3版)》每一章都附带思考练习题,以帮助读者巩固每章所学内容。

《信息与网络安全概论(第3版)》适合作为高等院校、职业学校的计算机相关专业及信息管理相关专业的“信息与网络安全”、“网络安全”、“信息安全”、“密码学与信息安全”、“电子商务”等课程的教材。由于《信息与网络安全概论(第3版)》以完全不懂信息安全的初学者为对象,因而也可供各类网络爱好者、企业IT经理、网络管理员以及网络安全工程师自学选用。

作者简介

目录信息

读后感

评分

评分

评分

评分

用户评价

这本书的叙事风格,让我仿佛在阅读一部关于数字世界的“侦探小说”。作者以一种引人入胜的方式,揭示了信息安全领域中那些惊心动魄的攻防故事,以及隐藏在技术背后的博弈和智慧。他并没有回避那些复杂的技术细节,而是通过巧妙的类比和生动的案例,将它们变得易于理解。我尤其喜欢书中关于“恶意软件行为分析”的章节。作者仿佛一位经验丰富的侦探,带领我们深入剖析各种恶意软件的“作案手法”,从它们的潜伏方式、传播途径,到它们如何窃取信息、破坏系统。这种“知己知彼”的视角,让我对网络威胁有了更直观的认识,也更加理解了安全工作者的不易。书中对“安全审计”的强调,也让我受益匪浅。它不是一次性的检查,而是一个持续的过程,通过不断地审视和评估,及时发现潜在的安全隐患。作者用一种“未雨绸缪”的口吻,告诫我们要时刻保持警惕,不要被表面的平静所迷惑。我被书中关于“紧急响应”的描述所吸引。当安全事件发生时,快速、高效的响应是至关重要的,而这需要周密的计划、专业的团队和充分的准备。这本书不仅仅是教授技术知识,更是在培养我们应对风险的思维方式和行动能力。它让我明白,信息安全是一个动态的、持续的斗争,需要我们保持敏锐的洞察力和果断的行动力。

评分这本书的开篇,就如同拉开了一扇通往神秘数字国度的门,虽然名为《信息与网络安全概论》,但它所触及的远不止技术层面的代码堆叠。作者以一种近乎史诗般的叙事,将信息时代的宏大图景徐徐展开,让我们看到,我们每一个个体,每一次的网络交互,都身处在一个由无数看不见的节点和线路编织而成的巨大生态系统中。书中对信息生命周期的探讨,从诞生、传递、存储到最终的消亡,每一个环节都被赋予了深刻的意义,让我不禁开始反思,我们所创造和拥有的数据,究竟承载了怎样的重量?当信息不再是单纯的0和1,而是蕴含着思想、情感、甚至是国家机密的载体时,其安全的重要性便不言而喻。作者并没有止步于对现有威胁的列举,而是更进一步地挖掘了这些威胁背后的根源,以及它们如何巧妙地利用人性的弱点和系统的缝隙。读到这里,我仿佛置身于一个巨大的迷宫,每一次的点击,每一次的分享,都可能是一次未知的冒险。那些关于“未知的威胁”的描述,尤其让我印象深刻,它们并非来自遥远的太空,而是潜藏在我们熟悉的网络环境之中,用最隐蔽的方式,伺机而动。这本书让我明白,信息安全并非一项独立的学科,它与社会、经济、政治甚至伦理道德紧密相连,是一个需要我们全社会共同关注和参与的议题。它不仅仅是技术人员的责任,更是每一个网络公民的必修课。

评分这本书最让我感到惊喜的地方,在于其对“安全文化”构建的深刻洞察。作者并没有将网络安全仅仅视为一系列的技术手段和规章制度,而是将其提升到了“文化”的高度。他认为,一个真正安全的环境,需要渗透到组织的每一个角落,成为每个人的自觉行为。书中通过对不同类型组织在信息安全管理上的成功与失败案例进行对比分析,揭示了“人为因素”在安全链条中的极端重要性。很多时候,再严密的技术防线,也可能因为一个疏忽大意的人为操作而瞬间崩溃。作者用生动的语言,描绘了那些潜伏在“人”的因素中的安全隐患,比如员工的安全意识淡薄、对新技术的抵触、甚至是对内部威胁的忽视。他强调,建立一种积极的安全文化,需要高层领导的重视、全员参与的培训、以及持续的激励机制。我尤其欣赏书中关于“弹性安全”的理念。它不像传统的“城堡防御”模式那样,一旦被攻破就全盘皆输,而是强调在遭受攻击后,系统能够迅速恢复,并从中吸取教训,不断增强自身的防御能力。这种“韧性”思维,在瞬息万变的数字战场上,显得尤为重要。这本书让我明白,信息安全并非一劳永逸的工程,而是一个持续演进、不断迭代的生命体,需要我们以一种长远的眼光和开放的心态去对待。

评分这本书的独特之处在于,它不仅仅局限于“是什么”和“为什么”,更着力于“怎么做”。作者在阐述各种安全概念和威胁的同时,始终不忘提供切实可行的解决方案和建议。他强调了“最小权限原则”和“多因素认证”等基本安全实践,并用生动的例子说明了它们在实际应用中的重要性。我尤其欣赏书中关于“安全加固”的指南。它并不是简单的罗列一系列技术操作,而是从用户的角度出发,教我们如何根据自己的实际需求,选择并实施最适合自己的安全措施。例如,关于如何配置防火墙、如何管理密码、如何识别钓鱼邮件等等,这些都是我们日常生活中非常实用且重要的技能。书中对“数据备份与恢复”的强调,也让我印象深刻。它就像是为我们的数字生活购买了一份“保险”,确保即使在最坏的情况下,我们也能最大限度地减少损失。我被书中那些关于“安全审计日志”的分析所吸引。这些看似枯燥的日志,却是追踪安全事件、还原真相的关键证据。作者用一种“追踪痕迹”的侦探视角,教我们如何从这些信息中提取有用的线索。这本书让我感觉到,信息安全并不是遥不可及的科学,而是可以融入我们日常生活的每一个细节,通过一点一滴的努力,构建一个更加安全的数字世界。

评分当我读到书中关于“物联网安全”的章节时,我仿佛看到了一个全新的、充满机遇但也潜藏巨大风险的未来。我们生活中的一切,从智能家居到自动驾驶汽车,都在加速连接,形成一个庞大而复杂的网络。而每一个连接的设备,都可能成为潜在的安全入口。作者并没有仅仅停留在列举设备被黑客控制的风险,而是更深入地探讨了这种普遍连接所带来的系统性风险,以及如何构建一个安全可靠的物联网生态。他对“设备身份认证”和“数据加密”在物联网场景下的重要性进行了详细的阐述,并用形象的比喻,解释了这些技术如何为海量的设备提供安全保障。我被书中关于“供应链安全”的分析所打动。如今,一个软件或硬件产品的诞生,往往涉及到复杂的全球供应链,每一个环节都可能存在安全漏洞,而这些漏洞最终可能波及到最终用户。作者强调了对供应链的透明度和可追溯性的需求,以及如何通过协同合作,共同提升整个供应链的安全水平。这种视角,让我意识到,信息安全已经不再是一个孤立的技术领域,而是需要跨领域、跨组织、甚至跨国界的合作才能有效应对的挑战。这本书让我对未来的科技发展充满了憧憬,同时也更加警惕那些隐藏在便利背后的安全隐患,并促使我开始思考,我们该如何在新时代下,更好地保护自己和我们的数字生活。

评分这本书最让我感到温暖和鼓舞的是,它将信息安全与“人性”和“社会责任”紧密地联系在了一起。作者并没有将安全工作者描绘成冰冷的机器,而是强调了他们的专业精神、奉献精神以及对社会安宁的责任感。书中通过对一些安全事件的处理过程的描绘,让我们看到了在危急时刻,那些默默付出的安全工程师们是如何用智慧和勇气,保护着我们的数字世界。他对“信息素养”的强调,也让我深感认同。他认为,提升全民的信息素养,是构建安全网络环境的基石。当每个人都具备了辨别信息真伪、保护个人隐私的能力,那些虚假信息、网络诈骗的传播空间就会被大大压缩。我被书中关于“科技向善”的理念所打动。他相信,技术本身是中立的,关键在于我们如何运用它。而信息安全,正是为了确保技术能够更好地服务于人类,造福于社会。他鼓励我们,在追求技术进步的同时,也要时刻关注其可能带来的负面影响,并努力去规避和解决。这本书不仅仅是一本关于信息与网络安全的教科书,更是一部关于数字时代下,人类如何自处、如何共存、以及如何共同创造一个更美好未来的思考录。它让我看到了信息安全背后的人文关怀和价值追求,也让我对这个领域充满了敬意和期待。

评分这本书最大的亮点在于,它将原本可能显得枯燥乏味的技术概念,通过一种充满人文关怀的叙事方式呈现出来。作者并没有将信息安全仅仅视为一项冰冷的技术问题,而是将其置于人类社会发展的宏大背景下进行审视。他反复强调,技术是双刃剑,既可以造福人类,也可能带来毁灭性的灾难。书中对于“信息鸿沟”与“安全盲区”的关联性分析,让我深思。那些缺乏足够技术认知和安全意识的群体,往往成为网络攻击中最脆弱的环节,他们的信息和权益更容易受到侵害。这种“弱点”的放大效应,使得网络安全问题不仅仅是技术层面的挑战,更是一个需要社会公平和教育普及来共同解决的难题。我非常赞同作者提出的“全民安全意识培养”的观点。他用通俗易懂的语言,解释了日常生活中可能遇到的各种安全风险,并提供了切实可行的规避方法。读到关于“社交工程”的部分,我才意识到,原来很多所谓的“高科技”攻击,往往是利用了我们最容易被忽略的人性弱点,比如好奇心、信任感、甚至是我们对权威的敬畏。这本书不仅仅是提供知识,更是在唤醒我们内心深处的安全警惕,让我们从被动的受害者,转变为主动的守护者。它让我明白,信息安全不再是某个专业领域的代名词,而是与我们日常生活息息相关的、每个人都应具备的基本素养。

评分令我印象深刻的是,这本书并没有将信息安全描绘成一个“非黑即白”的绝对概念,而是承认了其复杂性和多面性。作者在探讨各种安全威胁和防御机制的同时,也坦诚地指出了技术和策略的局限性。他强调了“安全与便利的权衡”,以及在实际应用中,如何找到一个平衡点。例如,过于严密的安全措施可能会影响用户体验,而过于追求便利则可能牺牲安全性。这种辩证的思维方式,让我对信息安全有了更全面、更深刻的理解。书中对“零信任架构”的阐述,也让我耳目一新。它打破了传统“内外有别”的防御模式,认为任何访问都应该被视为潜在的威胁,并需要进行严格的验证。这种“无处不怀疑”的理念,虽然听起来有些苛刻,但在日益复杂的网络环境中,却显得尤为重要。我被书中关于“合规性与安全性”的讨论所吸引。在信息安全领域,合规性往往是强制性的要求,但它并不等同于真正的安全性。作者强调了,如何在满足合规性的同时,真正提升信息安全水平,避免“为了合规而合规”的现象。这本书让我明白,信息安全是一个不断追求卓越的过程,需要我们不断地学习、适应和创新,才能在这个充满挑战的数字时代中立足。

评分初次翻阅这本书,最令我震撼的是作者对于“信任”这一概念在信息时代被重新定义和审视的视角。我们习惯于将信息在网络上自由传递,似乎一切都理所当然,却很少停下来思考,这份“信任”究竟建立在何种基础之上?书中通过大量案例,生动地揭示了当信任被侵蚀时,所可能引发的连锁反应,其影响之深远,甚至可以动摇一个国家的根基。从个人隐私的泄露,到商业机密的窃取,再到国家关键基础设施的瘫痪,这些并非遥不可及的科幻场景,而是真实发生在世界各地的事件。作者并没有采用枯燥的技术术语来罗列这些威胁,而是用一种抽丝剥茧的方式,让我们理解每一个攻击行为背后的逻辑和动机。他强调了“预防胜于治疗”的理念,并用生动的比喻,将复杂的安全机制解释得浅显易懂,比如将网络安全比作一座城市的防御体系,而我们每个人都是城中的居民,都需要了解并遵守城市的规则,才能共同维护这份安宁。我尤其欣赏书中对“攻防博弈”的描绘,它不仅仅是代码与代码的较量,更是智慧与智慧的碰撞,策略与反策略的较量。每一次成功的防御,都凝聚着无数安全工作者的心血和智慧,而每一次的漏洞被发现,也激励着他们不断进步,去应对下一次的挑战。这本书让我对网络世界有了更深层次的理解,也让我意识到,在这片信息海洋中,保持警惕和持续学习,是我们生存和发展的必然选择。

评分我特别喜欢书中关于“数据主权”和“信息伦理”的讨论。在信息爆炸的时代,数据已成为新的“石油”,而谁掌握了数据,谁就可能拥有更大的话语权。作者深刻地剖析了不同国家和组织在信息安全领域的博弈,以及由此引发的国际关系紧张。这种视角,让我从宏观层面理解了信息安全不仅仅是技术问题,更是国家战略和国际政治的核心议题。书中对“数字身份”的演变和安全挑战的探讨,也让我印象深刻。我们网上的每一个账号,每一次登录,都在构建着我们的数字身份,而这个身份的安全性,直接关系到我们的财产、名誉乃至人身安全。作者用一种极具前瞻性的眼光,预测了未来数字身份可能面临的更加复杂的安全威胁,比如身份的滥用、伪造,以及由此带来的信任危机。我被书中那些关于“隐私边界”的思考所吸引。在追求便利和互联互通的同时,我们似乎在不断地模糊和牺牲自己的隐私。作者并没有简单地给出答案,而是引导读者去思考,我们愿意为便利付出多少隐私的代价?这种引导式的写作风格,让我受益匪浅,也促使我开始重新审视自己在数字世界中的行为模式。这本书不仅仅是关于技术,更是关于我们在数字时代如何生存、如何保护自己,以及如何去构建一个更安全、更可信赖的网络生态。

评分 评分 评分 评分 评分相关图书

本站所有内容均为互联网搜索引擎提供的公开搜索信息,本站不存储任何数据与内容,任何内容与数据均与本站无关,如有需要请联系相关搜索引擎包括但不限于百度,google,bing,sogou 等

© 2026 onlinetoolsland.com All Rights Reserved. 本本书屋 版权所有